Naukowcy Wojskowej Akademii Technicznej stworzyli nowatorski system do wczesnego wykrywania i neutralizacji oprogramowania ransomware. O wyzwaniach związanych z cyberbezpieczeństwem i zaletach opracowanego oprogramowania w rozmowie z Marcinem Wrzosem mówi mgr inż. Michał Glet z Wydziału Cybernetyki WAT.

Czym jest ransomware?

Jest to jedna z wersji złośliwego oprogramowania, czyli tak zwanego malware’u. Po zainfekowaniu komputera stara się ono zaszyfrować istniejące na nim pliki. Kiedy użytkownik straci dostęp do ważnych dla niego danych, dostaje równocześnie instrukcję, w jaki sposób może je odzyskać. W praktyce sprowadza się to do konieczności zapłacenia okupu, najczęściej z wykorzystaniem kryptowalut, aby tożsamość twórców ataku pozostała anonimowa.

Istnieje wiele wersji oprogramowania ransomware. Jego bardziej agresywną podkategorią jest wiperware, którego jedynym celem jest zniszczenie danych na komputerze bez możliwości ich odzyskania. W tym przypadku nie chodzi o okup, tylko o trwałe zniszczenie danych poprzez ich zaszyfrowanie bez możliwości odzyskania. Jeżeli byśmy spojrzeli na historię ransomware, to w przypadku pierwszych wersji dawało się w dużej mierze odzyskać dane bez płacenia okupów, ponieważ same w sobie zawierały one pewne błędy, na przykład w implementacji algorytmów kryptograficznych albo w samej koncepcji szyfrowania. Współczesne wersje są już najczęściej tych błędów pozbawione i odzyskanie danych stało się praktycznie niemożliwe.

Czy płacąc okup możemy liczyć na odzyskanie danych?

Wpłacenie okupu niekoniecznie jest dobrym rozwiązaniem. Po pierwsze, w ten sposób wspieramy cyberprzestępczość, zwiększając popularność tego typu działań. Po drugie nie mamy gwarancji, że to coś pomoże. Według statystyk udostępnionych przez Cloudwards, osoby lub organizacje, które zapłaciły okup cyberprzestępcom odzyskały jedynie 65% danych. Płacąc na pewno stracimy pieniądze, ale niekoniecznie odzyskamy nasze pliki.

Jakie są techniki wyłudzania okupu?

W zależności od tego, kto jest celem ataku są różne ścieżki działania. W przypadku ataków na zwykłych użytkowników żądane od nich okupy są raczej niewielkie, bo rzędu kilkaset dolarów. Jeżeli celem przestępców są korporacje lub instytucje państwowe to kwota okupu może iść w setki tysięcy, a nawet miliony dolarów. W historii było sporo przypadków ataków, które doprowadziły firmy do bankructwa. Jednym z najbardziej spektakularnych działań przestępców było sparaliżowanie systemu opieki zdrowotnej w Irlandii. Znajdujące się w systemie dane zostały zaszyfrowane i nie można było ich odzyskać. W Polsce w ostatnim czasie miał miejsce atak na systemy Akademii Sztuki Wojennej. W tym przypadku mieliśmy do czynienia z oprogramowaniem wiperware. Nie chodziło o okup tylko o zniszczenie danych.

Jaka jest skala takich ataków na świecie?

To dziś istna plaga. Całkiem niedawno firmy atakował ransomware typu Avaddon. W liczbach bezwzględnych na całym świecie odnotowano nieco ponad 2000 udanych ataków z wykorzystaniem tego typu złośliwego oprogramowania. Może się wydawać, że nie jest to duża liczba. Należy jednak wziąć pod uwagę fakt, że w zaatakowanych firmach lub instytucjach pracują często setki tysięcy osób. Kiedy o tym pamiętamy znacznie lepiej rozumiemy realną skalę zjawiska. Może odwołam się też do innych danych, które bardziej oddziałują na wyobraźnię. Jak podaje serwis Statista w 2022 roku odnotowano ponad 493 miliony prób ataków ransomware.

Coraz częściej szyfrowaniu danych towarzyszy ich wykradanie. Firmy, o ile polityka zabezpieczania danych działa prawidłowo są przygotowane na tego typu ataki i przeważnie mają kopie zapasowe, z których są w stanie odtworzyć zahakowane dane. Opłacenie okupu nie wiąże się już więc bezpośrednio z możliwością ich odzyskania, ale na przykład z uniknięciem ich publikacji. We współczesnym świecie tajemnice przedsiębiorstw są kluczowe dla ich funkcjonowania. Upublicznienie danych, albo w jeszcze gorszym scenariuszu sprzedaż konkurencji może być źródłem poważnych kłopotów.

Czy takie ataki są dziś domeną tylko najlepszych hakerów?

Oprogramowanie ransomware jest tworzone przez programistów i tylko oni potrafią nim zarządzać oraz go nadzorować. Dawniej atak mógł zainicjować tylko ktoś posiadający stosowną wiedzę. Współcześnie wygląda to już inaczej, aby przeprowadzić atak ransomware wystarczy skorzystać z usług oferowanych przez cyberprzestępców. Takim narzędziem jest na przykład Ransomware as a Service (RaaS ). Każda osoba, nawet nie posiadająca podstawowej wiedzy technicznej jest w stanie ją wykupić. Zasady są takie, jak na przykład przy składowania plików w chmurze. W tym przypadku płacimy za dostęp do oprogramowania, które można sobie dowolnie skonfigurować. W ramach usługi dostajemy możliwość przeprowadzenia kampanii malwerowej z wykorzystaniem oprogramowania ransomware. Często w cenę jest również wliczone dwudziestoczterogodzinne wsparcie techniczne. W ten sposób można zaatakować dowolną osobę czy firmę. Może to zrobić każdy, kto jest w stanie za taką usługę zapłacić.

Brzmi to przerażająco. Jak może wyglądać taki atak?

W dużym uproszczeniu atak składa się z dwóch etapów. W pierwszym dostarcza się złośliwe oprogramowanie, które musi się znaleźć na dysku komputera. Wykorzystuje się do tego celu kampanie malwerowe, które pozwalają pozyskać ofiary do takiego ataku. Cyberprzestępcy podszywając się pod instytucję lub firmę wysyłają e‑maila, do którego dołączają zainfekowany załącznik. Przeważnie jest to prosty skrypt, czyli kilka linijek kodu w języku na przykład javascript, którego jedynym celem jest pobranie złośliwego oprogramowania z Internetu oraz jego uruchomienie na komputerze użytkownika. Może być to informacja o nieopłaceniu jakiejś faktury lub prośba o potwierdzenie, że jest się na zdjęciu. Część użytkowników nieświadoma zagrożenia otwiera taki załącznik. Wyobraźmy sobie, że w jakiejś firmie pracuje kilka tysięcy osób. Niech tylko kilkoro z nich go otworzy, co statystycznie jest bardzo prawdopodobne a cyberprzestępcy zyskują możliwość dostępu do wielu poufnych danych.

Czy cyberprzestępcy mają również inne sposoby na zainstalowanie złośliwego oprogramowania?

Tak, powszechnie stosowaną socjotechniką są linki lub reklamy na stronach internetowych. Po kliknięciu przekierowują nas one na zainfekowane witryny, których jedynym celem jest zainstalowanie i uruchomienie złośliwego oprogramowania na stacji użytkownika.

Cyberprzestępcy coraz częściej przeprowadzają kampanie malwerowe, które wykorzystują luki w oprogramowaniu. Współczesne systemy operacyjne i oprogramowanie, z których korzystamy na co dzień są bardzo skomplikowane. Często składają się z milionów linii kodów źródłowych, więc ryzyko wystąpienia błędów jest wysokie. O takiej luce może wiedzieć tylko atakujący, producent oprogramowania i osoby odpowiedzialne za bezpieczeństwo mogą nie być jej świadomi.

Na początku pandemii COVID-19 dużo organizacji przeszło na pracę zdalną. W Internecie zaczęto masowo umożliwiać pracownikom łączenie się przez tak zwany zdalny pulpit w systemie Windows. Na przykład grupa Avaddon wykorzystywała luki w tym oprogramowaniu. Znajdując serwer z udostępnioną jawnie usługą zdalnego pulpitu byli w stanie wykonać na nim zdalnie kod, który pobierał i uruchamiał ransomware. W efekcie wszystkie dane ulegały zaszyfrowaniu. Miałem okazję analizować w czasie pandemii dokładnie taki atak. Administratorzy bez żadnych dodatkowych zabezpieczeń wystawili usługi zdalnego pulpitu. W takim przypadku nawet nie trzeba było szukać luk, wystarczyło złamać proste hasła, jakimi posługują się użytkownicy, aby dostać się na serwer.

Należy również wspomnieć o kampaniach, które bazują na poszukiwaniu systemów korzystających z oprogramowania ze znanymi lukami bezpieczeństwa. W tym celu wykorzystywane są roboty indeksujące i boty, które skanują różne zasoby w sieci i sprawdzają, czy są one podatne na ataki. Nie służą one tylko do odkrywania nowych luk w oprogramowaniu i zaawansowanych ataków typu zero-day. Cyberprzestępcy często wykorzystują luki doskonale wszystkim znane, które już dawno zostały przez producentów oprogramowania naprawione, ale które nadal istnieją, ponieważ niektórzy użytkownicy nie zaktualizowali oprogramowania.

Czy programy antywirusowe mogą nas chronić przed takimi zagrożeniami?

Każdy komputer powinien być chroniony programem antywirusowym, chociaż nie dają one oczywiście stuprocentowej ochrony. Większość z nich na potrzeby detekcji korzysta ze statycznej bazy sygnatur, czyli w praktyce jest w stanie wykryć tylko wcześniej znane oprogramowanie. Istnieje bardzo duże prawdopodobieństwo, że zupełnie nowy ransomware lub nawet nowa wersja starego nie zostanie wykryta. Pierwsze ofiary takich ataków są przeważnie bezbronne – dopiero pozyskane w ten sposób dane są wykorzystywane do aktualizacji bazy wirusów.

Ale wtedy już nic się nie da zrobić?

Dokładnie. Tutaj leży geneza projektu, który realizuję z mgr. inż. Kamilem Kaczyńskim z Wojskowej Akademii Technicznej we współpracy z firmą TiMSI. Jego celem było stworzenie takiego mechanizmu, który nazwaliśmy ostatnią deską ratunku. Miał on zadziałać, kiedy ransomware został już dostarczony na nasz komputer a oprogramowanie typu Windows Defender, firewall oraz programy antywirusowe zawiodły.

Nasz mechanizm w przeciwieństwie do antywirusów nie analizuje plików w poszukiwaniu ransomware tylko uruchomione procesy w systemie Windows. Dlatego nie może zastąpić innych zabezpieczeń. Wkracza, kiedy one nie zadziałają i atak się już rozpoczął. Naszym celem jest oczywiście jak najszybsze jego wykrycie, ale zawsze jakieś pliki zostają zaszyfrowane. Jak wynika z naszych wstępnych analiz może być to od kilkudziesięciu do kilkuset plików. O ich dokładnej liczbie decyduje wiele czynników.

Jaka jest skuteczność opracowanego mechanizmu?

Przeprowadziliśmy wiele testów i za każdym razem udawało się nam wykryć złośliwe oprogramowanie. Skuteczność jest największą zaletą naszego narzędzia. Może ono wykryć atak dowolnego ransomware, nawet takiego, które dopiero pojawi się za kilka miesięcy. Możemy to stwierdzić z dużą dozą prawdopodobieństwa na podstawie przeprowadzonych badań oraz testów.

Na jakim etapie są prace nad projektem?

Prace realizowane w Wojskowej Akademii Technicznej formalnie się już zakończyły. W tej chwili zostały już tylko do wykonania prace implementacyjne, takie jak na przykład stworzenie interfejsu użytkownika. Odpowiedzialna jest za to firma TiMSI. Warto wspomnieć, że trzon jej zespołu, z którym współpracowaliśmy stanowią nasi absolwenci. Marcin Słowikowski i Kacper Kukuła zdobywali swoją wiedzę na Wydziale Cybernetyki WAT (WCY). Jakub Bajera skończył właśnie studia pierwszego stopnia z wyróżnieniem i kontynuuje edukację na WCY. To jest naprawdę przyjemne uczucie, kiedy mogę pracować z ludźmi, którzy byli lub są związani z WAT.

W jaki sposób działa opracowany mechanizm wykrywania ransomware?

Mechanizm składa się z niezależnych od siebie wskaźników detekcyjnych, które monitorują działanie procesów systemowych i wzajemnie siebie informują o wykrytych anomaliach. Działają one w trybie zwykłego użytkownika, ale również w trybie podwyższonych uprawnień w systemie Windows. Niestety trzeba poświęcić czas procesora i zasoby pamięciowe, żeby przeprowadzić weryfikację zachodzących procesów. Chcieliśmy, aby system zużywał maksymalnie 10 – 15% zasobów więcej niż w przypadkach, kiedy nasz mechanizm nie był stosowany.

W ramach tego projektu zaproponowaliśmy coś, co zgodnie z naszą wiedzą, nie jest stosowane w innych rozwiązaniach tego typu. Nasz mechanizm monitoruje m.in. wykorzystanie interfejsu programowania aplikacji (API) systemu Windows, w części odpowiadającej na przykład za dostęp do plików. Każde oprogramowanie ransomware w którymś momencie próbuje znaleźć plik, a następnie go otworzyć, odczytać z niego dane i je zaszyfrować. Obserwację zmiany zawartości plików prowadzimy m.in. w trybie jądra, więc nie ma dla nas znaczenia w jakim języku programowania zostało napisane złośliwe oprogramowanie.

Jesteśmy w stanie wyłapać każdą próbę dostępu do pliku, każdą próbę zapisania do pliku oraz każdą próbę odczytania danych z pliku. Analizujemy, w jaki sposób zostało zmienione coś w danych. Tworzymy sobie na przykład buckety, które pozwalają nam kategoryzować dane. Jeżeli stwierdzamy, że nastąpiła zmiana poziomu losowości danych, to jest to dla nas sygnał ostrzegawczy i powinniśmy się temu procesowi przyjrzeć bliżej.

Dlaczego zmiana losowości danych jest sygnałem ostrzegawczym?

Wyobraźmy sobie zwykły plik tekstowy. Jeżeli przeprowadzimy test statystyczny to poziom losowości danych będzie bardzo niski. Sytuacja zmieni się diametralnie, kiedy ransomware zacznie taki plik szyfrować. Wtedy poziom losowości danych wzrośnie w sposób diametralny, ponieważ dobry algorytm szyfrujący powinien zwracać dane trudne do odróżnienia od danych zwracanych przez wysokiej jakości generatory liczb pseudolosowych. Wtedy nasz mechanizm przystępuje do działania. Zaczyna analizować sytuację. Badana jest m.in. entropia plików przy wykorzystaniu testu Maurera i testu entropii Shannona. Dodatkowo w systemie umieszczamy losowo pliki pułapki, czyli sztucznie stworzone na potrzeby detekcji, które udają pliki stworzone przez użytkowników komputera. Nie są one jednak dla nich widoczne i dlatego każda próba dostępu do takich plików jest sygnałem, że zaczął się atak ransomware. Zaczynamy wtedy monitorować ten proces, by dowiedzieć się, kto wykonuje takie próby.

Nietypowe używanie API systemu Windows, czyli na przykład nadmierne wykorzystanie API do zmiany uprawnień lub obsługi kryptograficznej też w nadmiarze jest dla nas pewnym sygnałem ostrzegawczym, że takim procesom należy się lepiej przyjrzeć. Mamy cały zestaw wskaźników, które ciągle monitorują działanie systemu operacyjnego. Nasz mechanizm wykorzystuje kody, które są przez nas wstrzykiwane do monitorowanych procesów. Dzięki temu jesteśmy w stanie zweryfikować, czy działają one dobrze z naszego punktu widzenia czy też nie. Wykonaliśmy dużą pracę analizując na różne sposoby około tysiąca różnych próbek rzeczywistego oprogramowania ransomware. Na tej podstawie zostały opracowane wskaźniki i charakterystyki oprogramowania złośliwego, które pozwoliły nam zaimplementować nasz mechanizm.

Czy opracowane oprogramowanie chroniące przed ransomware będzie można kupić?

Trwają prace nad interfejsem użytkownika. Jeśli ostateczne testy będą pozytywne to firma TiMSI udostępni bezpłatnie binarną wersję programu do celów niekomercyjnych wszystkim obywatelom naszego kraju. Od początku chcieliśmy, aby każdy użytkownik mógł być dzięki naszej pracy trochę bardziej bezpieczny. Opracowane przez nas oprogramowanie będzie cały czas ulepszane. W najbliższej przyszłości będziemy testować jego skuteczność. Im więcej osób je zainstaluje na swoich komputerach tym więcej będziemy mieli danych. Odbyliśmy już również rozmowy z osobami z Niemiec i USA o możliwości sprzedaży licencji pozwalającej na wykorzystanie naszego rozwiązania.

Czy opracowany w WAT mechanizm budzi duże zainteresowanie?

Prace naukowo-badawcze, które prowadziliśmy w WAT cieszyły się dużym zainteresowaniem. Ich wyniki prezentowaliśmy na wielu konferencjach naukowych. W zeszłym roku na 20 edycji konferencji Applied Cryptography and Network Security (ACNS), która odbyła się w Rzymie przedstawiliśmy wyniki uzyskane na tamtym etapie prac. W tym roku, podczas kolejnej edycji, która odbyła się w Kioto przedstawiliśmy podsumowanie naszego projektu. Wzbudził on bardzo duże zainteresowanie nie tylko u specjalistów od złośliwego oprogramowania, ale również osób nie zajmujących się na co dzień cyberbezpieczeństwem, a specjalizujących się na przykład w kryptologii. Zaproponowane przez nas rozwiązania mają szansę stać się remedium na szybko rosnące zagrożenie atakami ransomware.

Projekt zdobywał również wiele nagród.

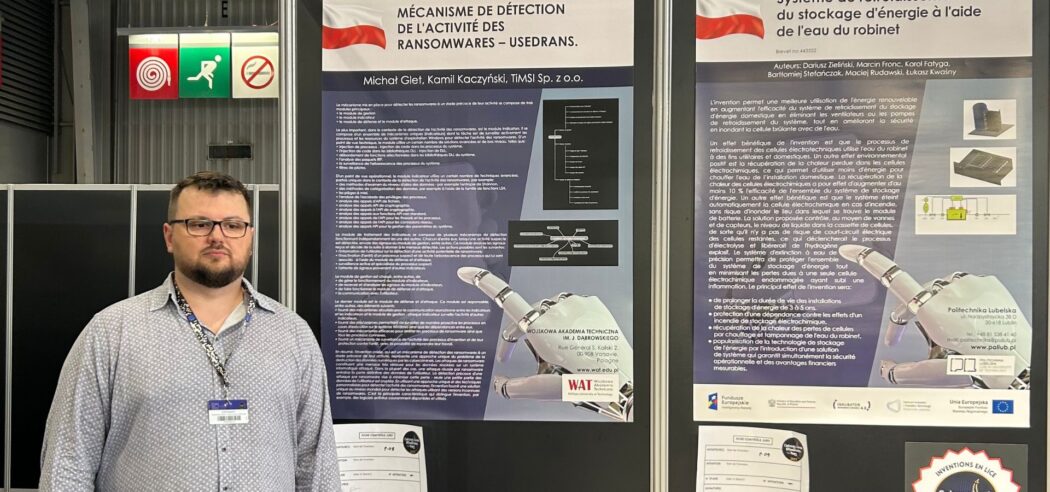

Na Międzynarodowych Targach Wynalazczości Concours Lepine 2023 w Paryżu nasz Ransomware Detection Mechanism – Usedrans otrzymał złoty medal. Reprezentowałem tam WAT i musiałem odpowiedzieć na wiele bardzo szczegółowych pytań. Nawet po przedstawieniu mojej prezentacji odbierałem telefony z prośbą o doprecyzowanie niektórych zagadnień. Tym radość z sukcesu była większa.

Na Międzynarodowe Targi Wynalazków i Innowacji INTARG 2023w Katowicach zdobyliśmy srebrny medal. Bardzo nas cieszą te wyróżnienia, ponieważ uznanie środowiska naukowego utwierdza nas w przekonaniu o zasadności podjętych przez nas w WAT badań. Dzielenie się we współczesnej nauce swoimi osiągnięciami staje się coraz istotniejszą kwestią. W ten sposób nie tylko buduje się prestiż uczelni, ale również nawiązuje kontakty niezbędne w realizacji większych projektów oraz ułatwia pozyskanie finansowania dla prowadzonych badań. Wartością dodaną są rozmowy, które prowadzimy podczas tego typu wydarzeń, ponieważ zwracają nam one często uwagę na zupełnie nowe zagadnienia.

*****

Mgr inż. Michał Glet – absolwent Wydziału Cybernetyki Wojskowej Akademii Technicznej. W roku 2008 ukończył z wyróżnieniem studia na kierunku Informatyka, specjalność Kryptologia. Od października 2008 r. asystent badawczo-dydaktyczny, zatrudniony w Instytucie Matematyki i Kryptologii Wojskowej Akademii Technicznej.

W toku swojej pracy zawodowej brał udział w realizacji ponad 20 projektów badawczo-rozwojowych, realizowanych zarówno na potrzeby obronności państwa, jak i sektora prywatnego. Pełnił role kierownicze, zarządzając wytwarzaniem oprogramowania, mechanizmów bezpieczeństwa oraz rozwiązań kryptograficznych, które zostały z sukcesem skomercjalizowane. Jest autorem i współautorem wielu publikacji naukowych z zakresu kryptologii i bezpieczeństwa informacji.

Aktywny popularyzator idei wykorzystywania systemów gwarantujących bezpieczeństwo informacji. Autor i współautor licznych algorytmów, rozwiązań kryptograficznych oraz mechanizmów bezpieczeństwa wyróżnianych na międzynarodowych wystawach wynalazczości.